查杀过程

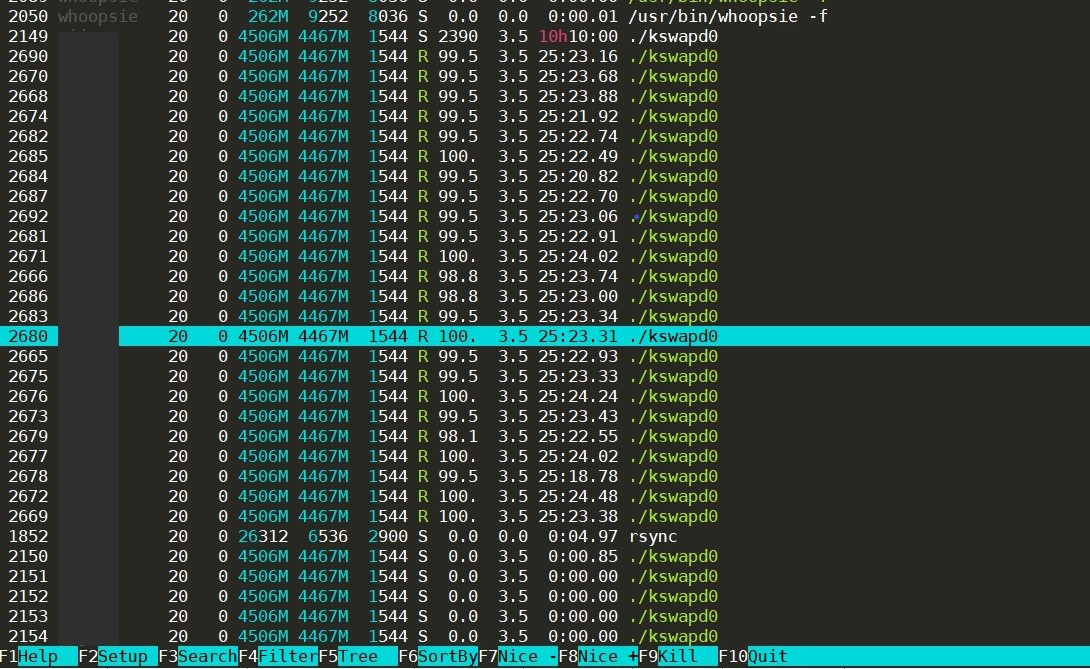

最近实验室服务器负载异常,刚重启过后CPU占用就快速上升至接近100%,htop显示一个用户下的kswapd0进程疯狂占用cpu,google后有人说是linux虚拟内存的问题,但是系统刚开机,128G内存基本空闲,并且cpu疯狂被占用,这种说法明显有问题,继续排查后,我发现这个程序和一个名叫WachtdogsMiner的挖矿蠕虫和两个荷兰IP有关。

使用netstat -antlp查看系统外部链接,可以发现两个荷兰的ip,一些博主还发现这些ip与rsync(一个数据传输工具)有关,可以确定这是用来植入病毒程序的工具。

通过查看病毒进程2149的行为,可以发现该进程与被黑的用户下的一个隐藏文件夹有关,具体位置为.configrc/a/kswapd0

进一步查看病毒程序的文件目录,其中的kswapd0就是主体,另外还包含了创建计划任务,开始/结束等sh脚本:

现有解决方案:

- 杀掉病毒进程,直接kill掉即可

- 删除可疑文件,这次分析中病毒将自己隐藏在用户文件夹中的

.configrc中,直接删除即可 - 另外一些博主发现在

/tmp目录中有可能也会存在一些异常的程序,比如名叫test的程序 - 删除病毒创建的计划任务 可以使用

crontab -l -u user_name查看某个用户的计划任务,如果发现可以任务可以通过crontab -e -u user_name删除。以下是该病毒创建的计划任务示例:

1 1 */2 * * /home/yijun/.configrc/a/upd>/dev/null 2>&1

@reboot /home/yijun/.configrc/a/upd>/dev/null 2>&1

5 8 * * 0 /home/yijun/.configrc/b/sync>/dev/null 2>&1

@reboot /home/yijun/.configrc/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X25-unix/.rsync/c/aptitude>/dev/null 2>&1

- 如果账号无人使用的话,删除该账号更稳妥

- 不妨碍服务器运行的前提下,可以屏蔽传播此病毒的ip段。

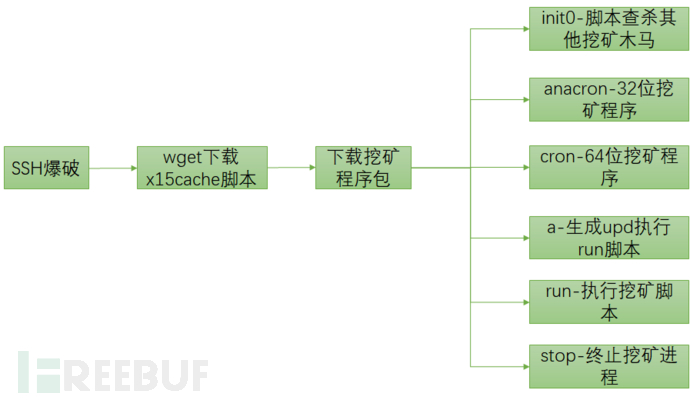

病毒传播及运行机制

据大神分析,该病毒为WachtdogsMiner挖矿蠕虫病毒的一个变种,该病毒会伪装成dota2游戏组件等程序,通过ssh爆破传播到服务器中,病毒会隐藏在用户目录下的隐藏文件夹中,伪装成kswapd0进程利用cpu挖门罗币。

有趣的是病毒程序文件夹中有个名叫init0的脚本,其注释写着

A script for killing cryptocurrecncy miners in a Linux enviornment

用途是清除掉linux服务器中其他的挖矿程序等恶意程序,方便自己占用更多的cpu资源😹

写在最后

- 没事多巡查下服务器,看看是否存在异常负载的行为,加固下密码还是挺有必要的;

- 这些挖矿病毒也是可气,高校的研究用服务器也要黑,恶心到家了

有一点我没弄明白,病毒脚本中有个名叫a的bash脚本会检测系统cpu类型,进而采取不同的行为;病毒为什么不检测gpu呢?放着服务器上的显卡不用而去占用cpu负载,效率低还容易被发现

其他资料

https://www.freebuf.com/news/204687.html

https://blog.csdn.net/TR946/article/details/106995806

https://blog.csdn.net/jzz601264258/article/details/105850816